一款曾经拥有谷歌官方“精选”徽章的Chrome扩展,在请求获取“匿名分析数据”的温和面具下,正将用户与ChatGPT、DeepSeek的每一句对话悄悄发送到远程服务器。

OX Security研究团队近日揭露了一场利用伪造Chrome扩展程序,大规模窃取用户与人工智能对话内容的新型网络攻击活动。

两个恶意扩展通过模仿一款名为“Chat with all AI models”的合法AITOPIA扩展,累计获得了约90万用户的信任和安装。

01 信任破灭

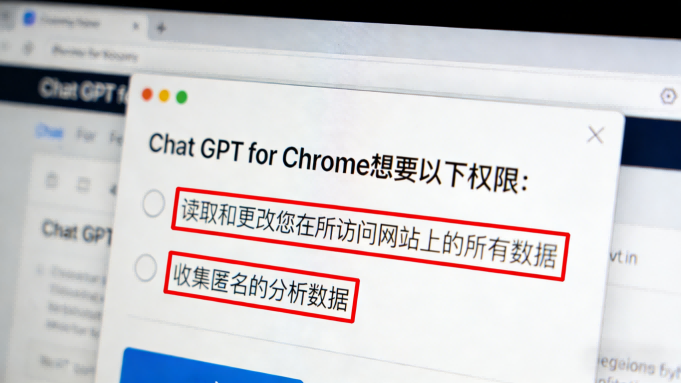

当用户安装“Chat GPT for Chrome with GPT-5, Claude Sonnet & DeepSeek AI”或“AI Sidebar with Deepseek, ChatGPT, Claude and more”这两款扩展时,他们会看到一个请求权限的弹窗。

扩展声称需要收集“匿名、不可识别的分析数据”,以此改进侧边栏体验。

正是这个看似无害的请求,打开了用户隐私的大门。一旦用户点击同意,恶意代码便开始工作,每隔30分钟将用户的完整对话内容和所有打开的浏览器标签页URL发送到攻击者控制的服务器。

安全专家指出,这种攻击方式被业内称为“提示词偷猎”(Prompt poaching),正随着生成式AI的普及而日益增多。

02 隐蔽窃取

这些恶意扩展的运作机制相当隐蔽且高效。它们通过扫描ChatGPT和DeepSeek网页上的特定DOM元素来提取聊天消息。

被窃取的数据不仅包括对话内容本身,还涵盖所有浏览器标签页的URL、搜索查询、包含会话令牌的URL参数、用户ID和其他身份验证数据。

这意味着攻击者能够获取企业员工可能访问的内部公司域名,暴露企业基础设施和内部工具,进而可能获取源代码、个人身份信息、机密数据和商业策略。

03 影响深远

OX Security警告称,这些被窃数据可能被用于企业间谍活动、身份盗窃、针对性钓鱼攻击,或在暗网论坛上出售。

此次事件中的两款恶意扩展已从Chrome应用商店下架,但攻击者利用AI驱动的网络开发平台Lovable托管隐私政策和支持基础设施,使他们的操作难以追踪。

这并非首次发生浏览器扩展窃取AI对话的事件。去年12月,研究人员发现Urban VPN Proxy扩展也在暗中窃取用户与AI聊天机器人的对话,影响了超过600万用户。

04 平台漏洞

令人担忧的是,许多这类恶意扩展都出现在官方浏览器商店中,有些甚至获得了平台颁发的“精选”徽章。

这些徽章本应是质量保证的象征,向用户表明扩展遵循了平台的最佳实践。但在此次事件中,一款恶意扩展曾经拥有Google Chrome的“精选”徽章。

这种信任的滥用使得攻击能够大规模进行,因为用户通常对官方商店中的扩展,特别是那些带有质量认证标识的扩展,抱有更高的信任度。

网络安全研究人员发现,攻击者注册了“chatsaigpt[.]com”和“deepaichats[.]com”等域名作为命令控制服务器。通过利用WebView标签策略执行不足的Chrome漏洞(CVE-2026-0628),攻击者能够说服用户安装恶意扩展,将脚本或HTML注入特权页面。

与此同时,谷歌公司已移除了这两款恶意扩展,但已有约90万用户的敏感对话可能已遭泄露。安全专家提醒用户立即检查并移除任何可疑的Chrome扩展,特别是在与AI工具互动时需格外警惕数据安全。

关注 “悠AI” 更多干货技巧行业动态

相关文章